所有不同的设备之间的通信发生使用特定的协议。这样一个“NTLM认证协议。“NTLM旧技术最初介绍了Windows NT 3.1。然而,当前现代Windows操作系统Windows 11,还支持这种技术,并有充分的理由。

然而,由于NTLM认证技术是旧的和过时的,黑客劫持这个协议的数据包,使您的用户名和密码脆弱。

无论你是一个系统管理员使用Windows服务器,或者一个普通人与一个Windows客户端操作系统,你可以让你的网络安全监控,甚至阻碍NTLM认证协议。

在本文中,我们详细NTLM认证协议是什么,为什么,为什么它仍然支持,以及如何监视任何应用程序或程序仍在使用,所以它可以被阻塞。

表的内容

什么是NTLM身份验证

NTLM身份验证协议用于验证用户是谁他/她声称是。当然,这是验证使用您的凭据。当电脑在Active Directory决定访问另一台计算机,凭证第一发送到域控制器使用NTLM协议,之后会拒绝或允许访问。

凭证旅行通过网络,黑客可以很容易地访问数据包在现代并不是那么困难,(几乎)和NTLM技术过时了。

NTLM之前,还有一个身份验证协议称为“LM。“当然,这是甚至比NTLM弱。NTLM,微软发布了NTLMv1最初,但提高了安全和NTLMv2发布。这些都不足以对抗现代技术的威胁。这就是为什么这将是明智的监测和阻止这项技术被使用。

为什么NTLM仍然支持Windows

尽管NTLM是一个过时的技术,最新版本的Windows仍然支持它。这是应对任何兼容性问题。

人仍然较老的应用程序运行和服务器可能需要使用NTLM协议进行身份验证的目的,作为他们的环境不允许使用它的继任者;”Kerberos”——更安全的和现代的身份验证协议。

理想情况下,所有的网络都应该使用Kerberos身份验证更安全,NTLM仍支持旧环境中运行的人。

为什么NTLM认证是一个威胁吗

NTLM认证协议使用散列加密机制——信封实际的用户名和密码。然而,即使这种方法根据现代是不安全的。如果一个散列码被黑客拦截,他们不能解释它,但是他们可以使用整个散列与域控制器进行身份验证。直流会验证冒名顶替者,而不是验证,实际生成请求的人。

因为这个威胁,重要的是检查和阻止NTLM认证协议,代之以Kerberos,如果可能的话。

如何监视NTLM协议吗

当我们谈到监控NTLM交通,你可以找出哪些应用程序或港口发送或接收NTLM包在你的电脑。可以在Windows服务器上,以及Windows客户机操作系统。

NTLM流量可以通过不同的监测方法:

监控NTLM使用组策略

微软提供了一个组策略,可以用来验证NTLM认证在广告领域。此外,它表明NTLM身份验证请求域控制器。此外,政策也提供了不同的设置,进行以下步骤。

执行这些步骤开始监控NTLM交通网络:

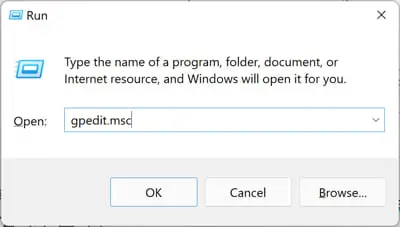

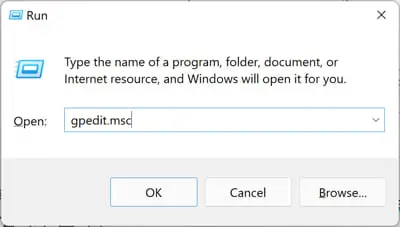

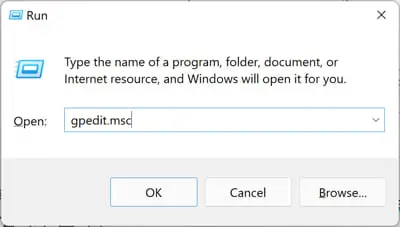

打开组策略编辑器,输入“gpedit.msc“在运行命令框中。

打开组策略编辑器 从左边的面板导航到以下:

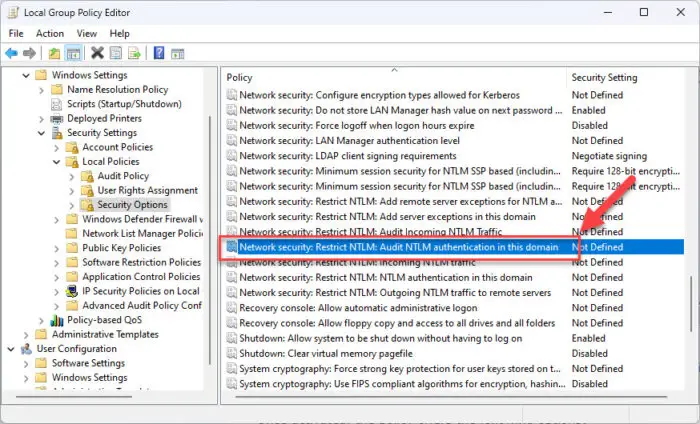

电脑配置Windows > >设置> >安全设置> >本地策略> >安全选项

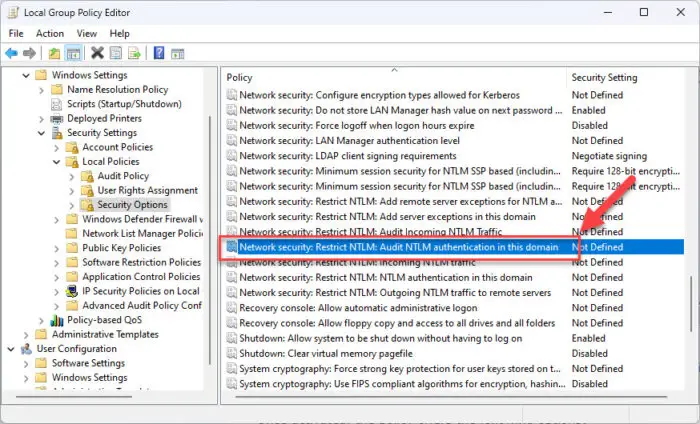

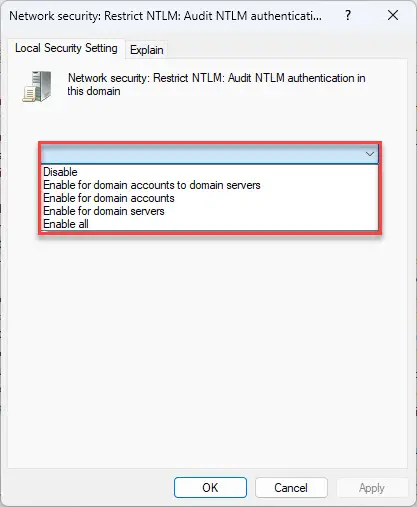

在右窗格中打开政策”网络安全:限制NTLM:审计NTLM验证在这一领域。”

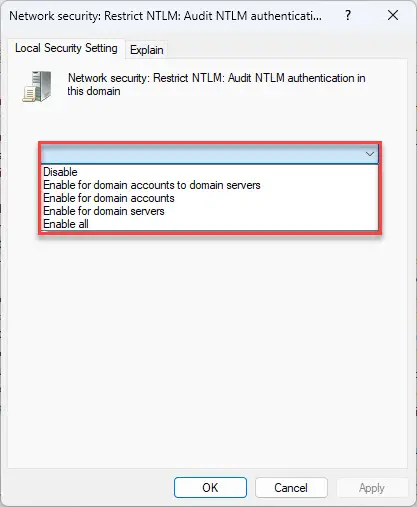

打开NTLM审计政策 现在从下拉菜单中选择以下选项之一:

- 启用域帐户域服务器——相关日志事件对DCs NTLM认证域账户。

- 启用域账户——记录事件NTLM使用域帐户的登录尝试

- 启用域服务器——NTLM认证登录所有服务器的域

- 让所有(推荐选项)——记录NTLM直通从服务器和认证账户

制定政策开始监控NTLM流量 点击应用和好吧。

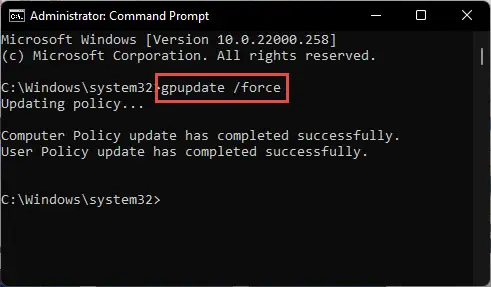

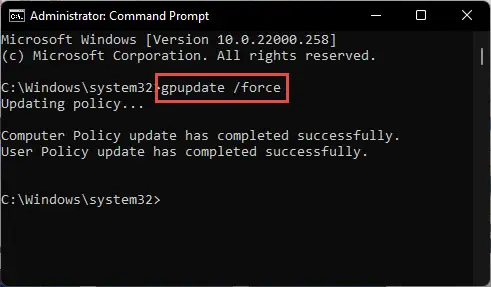

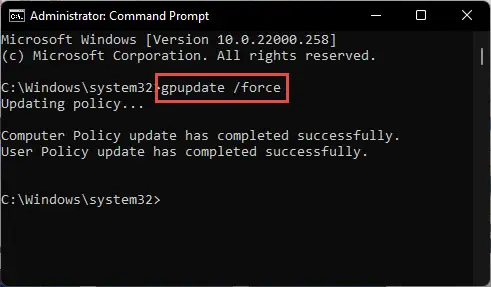

在一个运行以下cmdlet高架命令提示符实施政策变化:

GPUpdate /力

实施政策变化

现在,电脑会记录和日志NTLM交通并保存记录在事件查看器。下面是您可以查看事件查看器的日志:

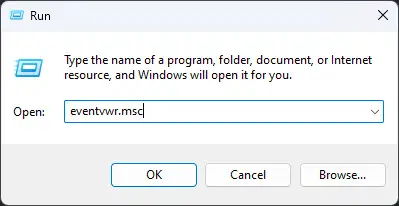

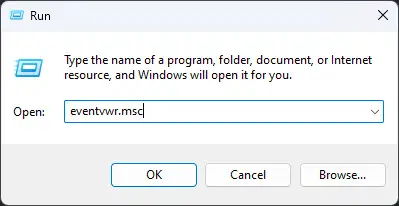

打开事件查看器通过键入“eventvwr.msc“在运行命令框中。

打开事件查看器 从左边的面板导航到以下:

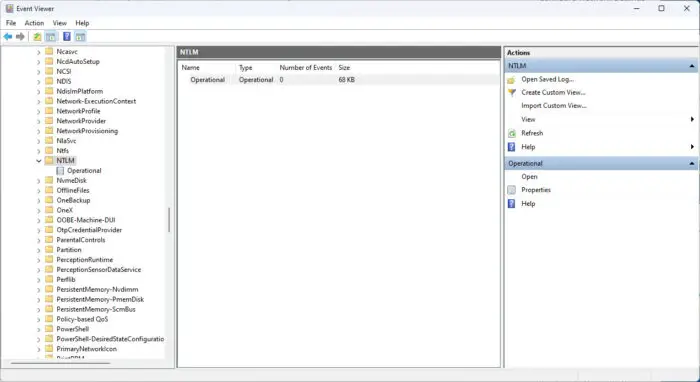

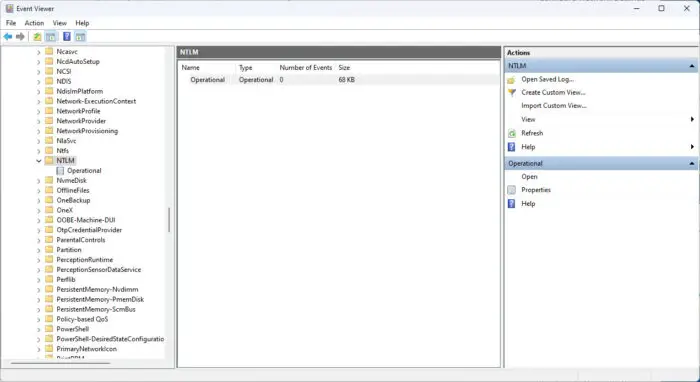

应用程序和服务日志> >微软Win雷竞技下载iOS地址dows > > > > NTLM > >操作

在这里,所有事件的NTLM协议将显示出来。

在事件查看器视图NTLM日志

另一个更快的方法来查看所有NTLM日志Windows PowerShell。

使用PowerShell监控NTLM

NTLM流量日志可以使用PowerShell检查。但是,您仍然需要启用组策略如前所述。

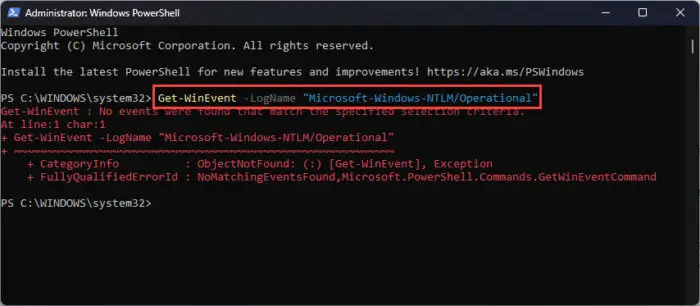

使用以下命令在获取NTLM事件PowerShell升高:

Get-WinEvent -LogName“Microsoft-Windows-NTLM /操作”

使用登录监控NTLM事件

你也可以找出哪些应用程序正在使用NTLMv1通过监测的成功登录事件域控制器。当然,监控,组策略需要配置。遵循以下步骤:

打开组策略编辑器,输入“gpedit.msc“在运行命令框中。

打开组策略编辑器 从左边的面板导航到以下:

电脑配置Windows > >设置> >安全设置> >本地策略> >审计策略

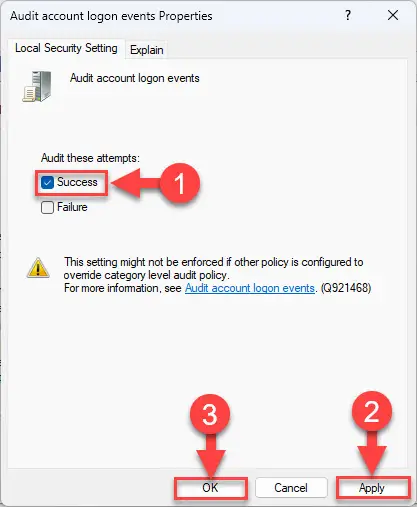

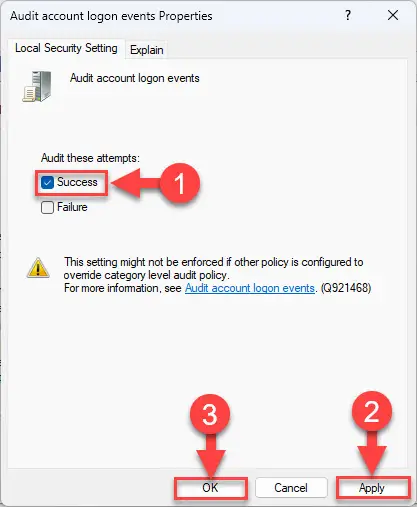

在右窗格中打开政策”审计帐户登录事件。”

选择“成功”,然后单击应用和好吧。

审核登录事件 在一个运行以下cmdlet高架命令提示符实施政策变化:

GPUpdate /力

实施政策变化

现在,您可以查看事件查看器再次登录事件识别应用程序仍然使用NTLM协议。这些事件的事件ID”4624年。”

这些都是方法来发现和监控应用程序是使用NTLM协议。现在让我们看看如何禁用/块NTLM身份验证领域。

如何禁用NTLM认证

NTLM身份验证可以阻止在您的域如果你在域控制器执行以下步骤:

打开组策略编辑器,输入“gpedit.msc“在运行命令框中。

打开组策略编辑器 从左边的面板导航到以下:

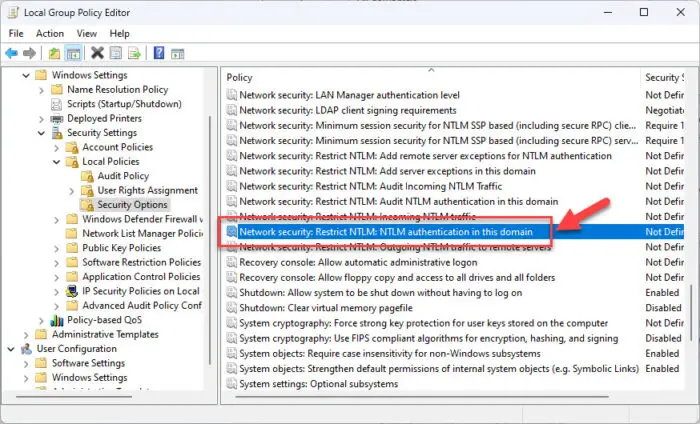

电脑配置Windows > >设置> >安全设置> >本地策略> >安全选项

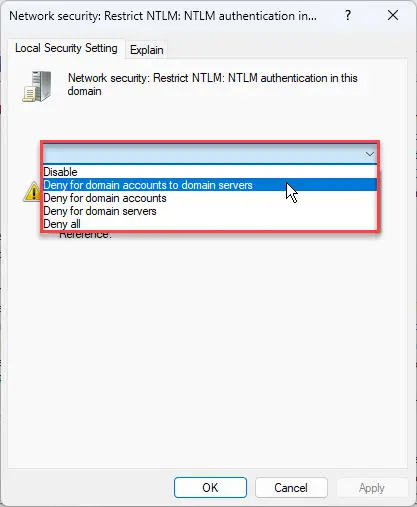

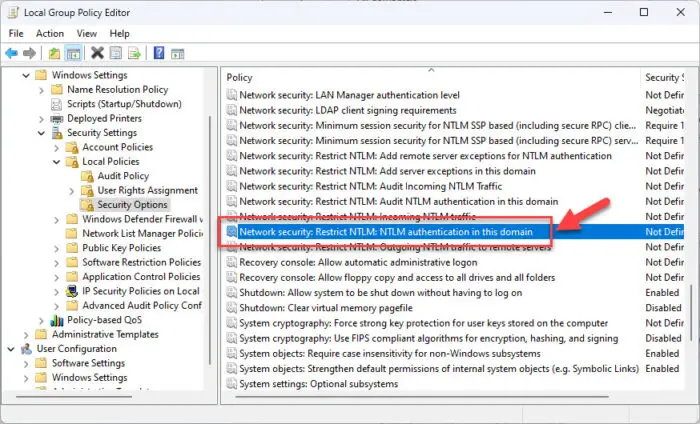

在右窗格中打开政策”网络安全:限制NTLM: NTLM验证在这一领域。”

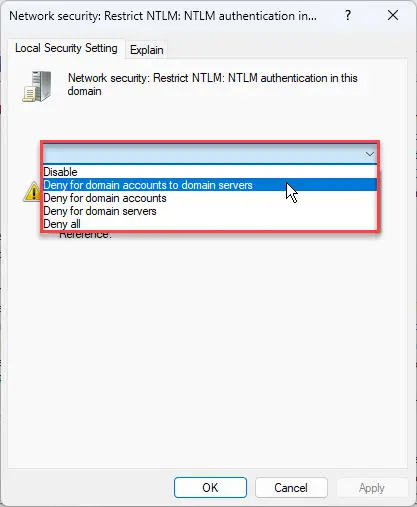

打开组策略阻止NTLM身份验证 现在从下拉菜单中选择以下选项之一:

- 否认域帐户域服务器——域控制器将拒绝所有NTLM验证登录尝试中的所有服务器域使用域帐户。

- 否认为域帐户——域控制器将否认所有NTLM验证从域帐户登录尝试。

- 否认为域服务器,域控制器将否认NTLM身份验证请求所有服务器的域。

- 否认所有(推荐选项),域控制器将拒绝所有NTLM直通身份验证请求从服务器和账户。

禁用NTLM身份验证 点击应用和好吧。

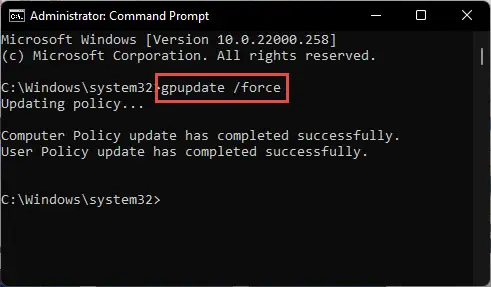

在一个运行以下cmdlet高架命令提示符实施政策变化:

GPUpdate /力

实施政策变化

所有NTLM验证将会阻塞和用户会提示一个错误。然而,这将阻止所有使用NTLM身份验证协议。如果你想授权的应用程序使用NTLM认证,那么你必须改变他们Kerberos。

关闭的话

当一个过时的技术仍然支持,它并不意味着你应该采取它。NTLM身份验证协议就是这样一个例子。只有在确保使用这种技术的应用仍继续工作。否则,它在当今世界没有安全意义。

因此,我们建议您禁用NTLM认证今天在您的网络并添加额外的保护层。